トップ

LAN

WAN

- 遠距離でノード間、LAN間通信も想定している

- LANの技術がWANに転用されている(広域イーサネット)

信頼度成長曲線

- 時間軸上に障害の発生件数と解決件数の累積値を折れ線グラグで表したもの

- システムテストの段階でよく利用される

- 最初は障害の発生頻度が高く、グラフは上に向かって伸びるが、日が経つにしたって発生頻度が減少し、グラフは横になっていく

- このグラフからシステムから多くの障害が取り除かれて安定してきたことを判定できる

ワークパッケージ

- WBSによって階層的に詳細な作業に展開された最下位の作業

- WBSの要素分解は、要素がマネジメント可能なレベルまで行うが、ここで得られた最下位層の構成要素

オートネゴシエーション

- 10BASE-T、100BASE-TX、100BASE-Tのうちの複数の規格に対応した装置間で使用される機能

- 2つの機器間での伝送速度(speed)および二重(duplex)モードの自動判別や設定が可能になる

インターネット広告の効果指標

- コンバージョン率

- Webサイト上の広告をクリックし、そのWebサイトを訪れた人のうち会員登録や商品購入などに至った顧客数の割合を示す指標

- コンバージョン率 = 商品購入者数÷バナー広告クリック数

- 例

- サイトアクセス者の総人数に対して、最終成果である商品やサービスの購入に至る人数の割合を高める目的でショッピングサイトの画面デ- クリック率

- Webサイト上で広告が表示された回数に対して、その広告がクリックされた回数の割合を示す指標

- 顧客獲得単価

- Webサイト上の広告から商品購入に至った顧客の1人当たりの広告コストを示す指標

- 顧客獲得単価 = 広告費用÷商品購入者数

- 広告費用対効果

- Webサイト上の広告にかけた費用の何倍の収益がその広告から得ることができたかを示す指標

フリーミアム

- 基本的なサービスや製品は無料で提供し、さらに高度な機能や特別な機能を有料で提供するビジネスモデル

- 有料と無料の境界が明確になっていて、高度な機能や充実した内容など有料のサービスの優位性がはっきりしている

インターネットにおける広告形態

- インプレッション保証型広告

- 検索連動型広告

- あらかじめ決められたキーワードを利用者が検索エンジンに入力した際に表示される広告

- クリック報酬型広告

- 掲載した広告を見た利用者が、その広告をクリックしたうえで、掲載者の意図に沿った行動を起こした場合に、掲載料を支払う広告

- 掲載期間保証型

- ポータルサイトのトップページや特集ページなどに一定期間掲載する広告

セキュアなプロトコル(層別)

- SSL:トランスポート層~セッション層で利用

- IPsec:ネットワーク層で利用

- L2TP/PPTP:データリンク層でVPNの通信路を確立するのにつかわれるトンネリングプロトコル

L7スイッチ

- アプリケーション層までの情報を使って通信を制御する装置

- プロトコルの種類で転送先のサーバを変更したり、転送の優先度を変更したりすることができる

- パケットの内容に応じたスイッチング処理を行う

スコープ

脆弱性検査

- OS・サーバソフトウェア

- 発見された脆弱性にただちに対処するとともに、同じ製品構成の他のホストにも同様の脆弱性が存在する可能性が高いため、それを確認し、対処する必要がある

- Webアプリケーション

- 発見された脆弱性にただちに対処するとともに、そのページを開発したベンダが開発した他のアプリケーションにも同様な脆弱性が存在する可能性が高いため、それを確認し、対処する必要がある

スクリーニングシステム

- 基準に基づく総評価スコアによって、納入者を選定する前にいくつかの項目における下限値を設定し、この下限値を満たしていない納入者候補を全体評価をする前にふるい落とすもの

- スクリーニングシステムを通して残った納入者について、選定基準に基づいて採点し、最も合計スコアのよい候補者を選定する

NIDS

- 登録されたシグネチャ(攻撃パターンのデータベース)でのマッチング、異常検知(アノマリ検知)という二つの手法を用いて攻撃や不正アクセスを検知する

アノマリ検知

- 取り込んだパケットをRFCのプロトコル仕様などの正常パターンと比較し、仕様から逸脱したものを異常として検知する手法

プロダクトイノベーション

- 独創的かつ高い技術を基に革新的な新製品を開発する

- 新たな商品や他社との差別化ができる商品を開発すること

- 例

- マルチコアCPUを採用した、高性能で低消費電力の製品を開発する

JIS Q 27014:2015(情報セキュリティガバナンス)

- 情報セキュリティガバナンスの範囲とITガバナンスの範囲は重複する場合がある

- 情報セキュリティを統治するために経営陣が実行するガバナンスのプロセス

- 評価

- 現在のプロセス及び予測される変化に基づくセキュリティ目的の現在及び予想される達成度を考慮し、将来の戦略的目的の達成を最適化するために必要な調整を決定するガバナンスプロセス

- 指示

- 経営陣が、実施する必要がある情報セキュリティの目的及び戦略についての指示を与えるガバナンスプロセス

- モニタ

- 経営陣が戦略的目的の達成を評価することを可能にするガバナンスプロセス

- コミュニケーション

- 経営陣及び利害関係者が、双方の特定のニーズに沿った情報セキュリティに関する情報を交換する双方向のガバナンスプロセス

- 保証

- 経営陣が独立した客観的な監査、レビュー又は認証を委託するガバナンスプロセス

FTPサーバ

- 社内からのアクセス時は特に制限を設けず、外部からのアクセス時にはgetコマンドだけを使えるようにするため、アプリケーションレベルゲートウェイによりFTPのgetコマンド実行のみを許可する

外部割込み

- 外部割込みの要因となる事象

- 商用電源の瞬時停電などの電源異常による割込み

- 入出力が完了したことによる割込み

- メモリパリティエラーが発生したことによる割込み

- DMA転送が完了した

- インターバルタイマが満了した

- 電源電圧の低下を検出した

- 入出力動作が終了したので、DMAコントローラからプロセッサへの通知が発生した

- タイマによる時間経過の通知

フロー制御

- ウインドウによるフロー制御では、応答確認のあったブロック数だけウインドウをずらすことによって、複数のデータをまとめて送ることができる

スケジュールベースライン

- 承認されたマスタスケジュールでプロジェクトマネジメント計画書の一部となる

- 承認されたスケジュールモデルのことで、プロジェクトの遂行中に集められた実績値と比較する際の基準になる

ステアリングコミッティ

- プロジェクトへの影響力の強いマネジメント層を集めた会議体

スコープベースライン

- 承認されたスコープ記述書、WBS、WBS辞書

- スコープベースラインを変更するには、正式な変更管理システムを通す必要がある

スコープのコントロール

- プロジェクトのスコープの状況を監視してWBSなどのスコープベースラインに対する変更を管理するプロセス

- プロジェクトのスコープ

- プロジェクトにおいて作成する情報システムやマニュアルなどの成果物ならびに、それを作成するために必要とするすべての活動のこと

スコープ定義

- プロジェクトに対する要求事項が整理された実現可能性や制約などを考慮しながらプロジェクトで実施する範囲を決める作業

データベースの運用

- データベースの運用では、正常時の運用だけではなく、障害時にどのように回復するかをあらかじめ決めておくことが重要

- 障害の種類と回復方法

- トランザクション障害

- トランザクションの異常終了や0除算、デッドロックなどによるトランザクション障害が発生した場合、ログファイルの更新前情報を利用してロールバック(後退回復、UNDOともいう)処理を行い、トランザクション開始前の状態に戻す

- 媒体障害

- ディスククラッシュなどの媒体障害が発生した場合、記憶媒体を交換してバックアップデータをロード(リストア)した後、ログファイルの更新後情報を利用してロールフォワード(前進復帰、REDOともいう)処理を行い、障害が発生する直前の状態に戻す

- システム障害

- システムダウンや電源断といったシステム障害が発生した場合、再起動したシステムは「バッファの情報は失われているが、データベースには一部の処理結果が反映された状態」となる

- データベースを最新のチェックポイントまで戻してから、次のような処理を行う

- チェックポイントから障害発生までの間にコミットされたトランザクションについては、チェックポイントからロールフォワードを行い、処理を完了させる

- チェックポイント以前に開始され、障害発生までの間にコミットされていないトランザクションについては、チェックポイントからさらにロールバックし、処理開始前の状態に戻す

- 最新のチェックポイント以前にコミットされたトランザクションについてはデータベースに更新内容が反映されているので、障害回復を行う必要はない

IP電話

- ゲートキーパ

- 電話番号とIPアドレスの対応を管理することを主たる機能とする装置

- IP電話サービス

- インターネット電話と同じVoIP技術が用いられるが、一般に総務省の定める電気通信役務として規制を受けるものをIP電話サービスと呼ぶ

- SIPサーバ

- IP電話を実現するために、一般の電話サービスが持つ基本的な呼制御機能のほか、着信機能、転送機能、発信し番号通知機能などを実現する装置

- ユーザエージェント相互間で、音声や映像などのマルチメディア通信のセションの確立、変更、切断を行う

- IP電話の品質

- ネットワーク品質の影響を受けやすく、一般のPSTNに比べて通話品質が落ちる場合がある

- 遅延

- 自分が話し始めてから相手に聞こえ始めるまでの時間の遅れ

- 遅延が大きくなるほど相手とスムーズに会話できなくなる

- ジッタ

- 音声データの入ったIPパケットの到着時間がばらつく現象

- 音声データが到着する時間間隔が長くなると、IPパケットから音声を復元するためのジッタバッファを大きく設定する必要が発生し、再生される音声の遅延を増加させる

- パケットロス

- 音声パケットが消失する現象

- 消失した部分の音声データがないため、相手側では正しく音を再生できない

- R値

- 雑音、遅延エコーなどを考慮し、一定の式から算出される総合的な音声品質指標

- IP電話の音声品質を表す指標のうち、ノイズ、エコー、遅延などから算出される

- MOS値

- 電話の音声の品質を評価するための手法の1つで、人間の耳で音声の良し悪しを判断するという主観的な測定方法

- 複数の評価者が品質を5段階で評価して平均を求める通話品質の主観評価法

- 客観評価法

- リファレンス音声(原音)と評価対象音声の劣化を一定のアルゴリズムで評価する

- PESQやPOLQAなど

メール送信時のセキュリティ対策

- メールのなりすまし対策

- POP before SMTP

- SMTPに手を加えずに認証を行えるよう工夫したプロトコル

- SMTPによる送信に先立ってPOPの認証機構を使ってパスワードを確認し、そのIPアドレスに対して一定時間のSMTP接続を許可する

- POPはユーザを認証しているだけなので、そのIPアドレスからのメール送信を許可するのが、必ずしも正しくない場合がある

- メールクライアントからメールサーバへの電子メール送信は、POP接続で利用者認証済の場合にだけ許可する

- SMTP-AITH

- SMTPに認証機構を組み込んだプロトコル

- ユーザIDとパスワードによる認証を行う

- 従来のSMTPと互換性がないので、クライアント側、サーバ側がともにSMTP-AUTHに対応していないと利用することができない

- SMTPに直接認証機構が組み込まれることで、より高い水準のセキュリティが実装される

- メールクライアントからメールサーバへの電子メール送信時に、利用者IDとパスワードによる利用者認証を行う

- 送信ドメイン認証

- 発信元情報を偽装したメールを発見し、排除する技術

- 発信元のIPアドレスやディジタル署名によってメール受信側で発信元SMTPサーバを認証する仕組み

- 受信した電子メールが正当な送信者から送信されたものであることを保証する技術

- サーバ側だけで対策できる認証方法

- 送信ドメイン認証による迷惑メールの判定方法

- 電子メールが正規のメールサーバから送信されていることを検証し、迷惑メールであるかどうかを判定する

- SPF(Sender Policy Framework)

- メールを送信する可能性があるIPアドレスの範囲を、SPF情報としてDNSで公開する方法

- 受信側メールサーバはDNSに問合せを行い、送信元IPアドレスがSPFで公開されている範囲にあれば席のメールとして受け付ける

- DNSのTXTレコードに公開

- DKIM(DomainKeys Identified Mail)

- 送信側メールサーバがメールに対してディジタル署名を付与する方法

- ディジタル署名はメールヘッダに挿入され、検証するための公開鍵はDNSでTXTレコードとして公開する

- 受信側のメールサーバは、この公開鍵を取得してメールを検証する

- DMARC(Domain Message Authentication, Reporting, and Conformance)

- SPFやDKIMの仕組みを用いて検証した結果、認証失敗時にメールの処理方法をポリシーとして定義する仕組み

- 受信者は認証に失敗した場合には送信者のポリシーを参照し、それに基づいてメールをどのように取り扱うかを決定する

メールサーバ

- 電子メールのやりとり

- MUAと呼ばれるツールとMTAと呼ばれるサーバアプリケーションによって行われる

- MUA(Mail User Agent):ユーザが直接メールを読み書きするためのツール

- MTA(Mail Transfer Agent):MUAからメールを受け取って他のMTAやサーバ上のメールスプールへ配信するサーバアプリケーション

- MUAからMTAへ、あるいはMTA間でメールをやりとりする際には、プロトコルSMTPや拡張版であるESMTP(SMTP Service Extensions)が用いられる

- メール配送

- MTAは、MUAや他のMTAからSMTPによる接続を受け付け、メールが自サーバ宛であればメールスプールに「配信」し、そうでなければ適切な宛先に向けて「転送」する

- メールスプールへの配信は、MTAが直接行う場合とMDA(Mail Delivery Agent)が行う場合がある

- MTAは宛先メールアドレスのドメイン部分を見てDNSのMXレコードやALレコードの問い合わせを行い、指定されたメールサーバや優先順位に基づいて転送を行う

- メーリングリストは、MDAが直接メールスプールに配信するのではなく、メーリングリストプログラムを起動して複数の宛先に配送を行わせる

- セキュリティ

- 不特定多数のアドレスに向けて送付される広告などの迷惑メール(UBE;Unsokicited Bulk E-mail)は、設定が不十分で、サーバ管理者が本来意図した物以外を中継してしまうメールサーバを悪用して配送されることが多い

- 不正な転送を防ぐためには、メールの中継については、受け付ける範囲を絞って設定する

- メールの中継を受け付ける範囲を決定するには、あらかじめ固定的にMUAのIPアドレスを指定する方法や、POPによる受信を行った後に一定時間だけSMTPによる送信で受け付けるPOP befor SMTP、SMTPによる送信を受け付ける際にユーザ認証を行うSMTP-AUTHなどを使う方法がある

- 不正中継を行うメールサーバからのメールを受け付けないように設定することで、UBEの受信を回避することができる

- DSBL、ORDBは不正中継を行うメールサーバのリストを提供するサービスの代表例

- 突然、複数の宛先に対してメールを送信できなくなった場合、不正中継を行ったためにメールサーバがDSBL、ORDBのリストに掲載されてしまった可能性を疑う必要がある

暗号解読

- 線形解読法

- 暗号化関数の統計的な偏りを線形関数によって近似して解読する

- 暗号化関数を線形近似する式を導き、その線形近似式から秘密情報の取得を試みる

- 平文と暗号文と鍵の関係を代数式に手掛かりにして鍵を見つけ出す

- サイドチャネル攻撃

- 暗号化装置の動作を電磁波から解析することによって解読する

- 暗号機能を実装したIoT機器において脅威となる

- 機器が発する電磁波を測定することによって秘密情報の取得を試みる

- 暗号を処理する装置が発する電磁波や熱などを外部から観測することで暗号解読の手がかりを得ようとする

- 暗号アルゴリズムを実装した攻撃対象の物理デバイスから得られる物理量(処理時間や消費電流など)やエラーメッセージから、攻撃対象の機密情報を得る

- 差分解読法

- 異なる二つの平文とそれぞれの暗号文の差分を観測して鍵を割り出す

- 二つの平文の差分とそれぞれの暗号文の差の関係から、秘密情報の取得を試みる

- 故意に暗号化演算を誤動作させて正しい処理結果との際を解析する

- 平文を一定量変化させた時の暗号文の変化から鍵を見つけ出す

- テンペスト攻撃

- 処理中に機器から放出される電磁波を観測して解析する

- ディスプレイなどの機器から放射される電磁波を傍受し、内容を観察、解析する技術であり、電磁波遮断が施された部屋に機器を設置することによって対抗する

- ディスプレイなどから放射される電磁波を傍受し、表示内容などを盗み見る技術であり、電磁波を遮断することによって対抗する

- タイミング攻撃

- プローブ解析

- チップ内の信号線などに探針を直接当て、処理中のデータを観測して解析する

- 分割解読法

- 平文の一部分の情報と、暗号文の一部分の情報との間の統計的相関を手掛かりに鍵を見つけ出す

パスワード認証

- 知識による認証

- 本人しか知り得ない情報で本人確認を行う

- パスワードの運用

- 推測できないようにする

- 推測されても被害を最小限にする

- 内部犯にも対処する

- パスワード認証の種類

- クリアテキスト認証

- ログインするときに、クライアントからサーバへ平文でユーザIDとパスワードを送信するやり方

- 盗聴のリスクが高い

- 具体的なプロトコルとしてPAPがある

- チャレンジレスポンス認証

- パスワードがネットワーク上を流れないことに特徴がある認証方式

- 盗聴に対して強固

1.クライアントは、ユーザIDを送信する

2.サーバは、チャレンジコード(乱数)を作りクライアントに送信する

3.クライアントは、パスワードとチャレンジコードからハッシュ値を作り、サーバに送信する

4.サーバは、ユーザIDに対応するパスワードとチャレンジコードからハッシュ値を作り、クライアントから送られてきたハッシュ値と比較する

- パスワードの強化方法

- ソルト

- パスワードに追加する情報

- ソルトをふかしてハッシュ値を保存しておくことで、仮にハッシュ値を解析されても復元されるのはパスワードそのものではなくなる

- 二要素認証

- パスワードを用いて利用者を認証する方法

- パスワードをハッシュ値に変換して登録しておき、認証時に入力されたパスワードをハッシュ関数で変換して比較する

- パスワードに使用できる文字の種類の数をM、パスワードの文字数をnとするとき、設定できるパスワードの論理的な総数

- 職場でのパスワードの取り扱い

- 適切

- 個人用パスワードはシステム管理者にも教えない

- パスワードは定期的に変更するだけでなく、第三者に知られた可能性がある場合にも変更する

- 付与された初期パスワードは、最初にログインした時に変更する

- 不適切

- 業務で使用するパスワードをプライベートでWebサービスに利用する

ベーシック手順とHDLC手順の違い

| | ベーシック手順 | HDLC手順 |

|---|

| 伝送方向 | 一方向

(半二重片方通信、半二重片方交互通信) | 両方向

(両方向同時伝送) |

| データ伝送 | 逐次応答方式 | 連続転送 |

| 誤り制御 | 伝送制御符号は制御の対象外

(パリティビット方式) | 制御フレームも誤りチェックの対象

(CRC方式) |

| データの長さ | 文字符号(8ビット) | 任意の長さ |

テキストデータ伝送とバイナリデータ伝送

- テキストデータ伝送では7ビットの文字データに1ビットのパリティを付加して伝送し、バイナリデータ伝送では8ビットのデータに分割してそのまま伝送する

フレームリレー方式

- 可変長のフレームが利用され、網内部での伝送誤り制御は簡略化されている

- パケット交換に比べて誤り制御処理を簡略化することで、網内遅延を少なくし高速化を図っている

- セルリレーの論理多重機能と同様に、1本の物理回線上で複数の相手との通信が可能である

- 回線交換と同様に、接続中は帯域を占有する方式であるので、高速な通信が効率的に実現できる

- DLCI

ATM交換方式

- あらゆる種類のデータを、セルと呼ばれる固定長のブロックに分割して送受信する方式

- 1本の物理的な回線を複数の仮想回線として利用することができる

- パケットサイズ(データ転送単位の長さ):固定長

- 交換制御パラメタ:仮想チャネル識別子(VCI)

- 網内遅延:パケット交換方式より小さい

ベイズ確率

- 確率は個人の主観によって変わるという立場で考えた確率

- 個人が減少に対して持つ主観的な信念の度合いを表す

- 観測以外の情報からも確立を推定できる

- 事前確率

- 事後確率

IMAP4

- モバイル環境での利用を想定したメール受信プロトコル

- メールのヘッダだけをダウンロードして、読みたいメールだけ本文や添付ファイルをダウンロードする機能が盛り込まれているので、通信帯域やCPU資源が乏しい環境でも快適にメールが使える

- メールをクライアントで管理するPOP3と異なり、メールの管理はサーバで行う

- メールはサーバ側に残るので、あるモバイル機器でメールを読んだ後、他のモバイル機器でも同じメールを読むことができる

- メールの送信はクリアテキストで行われるため、暗号化する場合はIMAP4S(IMAP over SSL)を利用する

クッキーによる認証

- Webページ間で情報の受け渡しをする仕組みであるクッキーを利用してクライアントを認証する

- secure属性による通信の暗号化(httpsの通信時のみクッキーを送信する)やexpires属性による有効期限の指定でセキュリティを高めることができる

- 長所

- 短所

- テキストファイルであるため、誰でも閲覧できてしまう

- 共用環境では特に情報漏洩の危険性が高い

オーバレイネットワーク

- ピアツーピアを実現する場合のように、既存のIPネットワーク上に目的に合わせて構築する仮想ネットワーク

アドホックネットワーク

- 無線で接続できる端末のみで構成されたアクセスポイントを使用しないネットワーク

ユビキタスネットワーク

- あらゆる情報端末が有線・無線に関わらず多様なネットワークによって接続され、あゆるところで利用可能なネットワーク

負荷分散

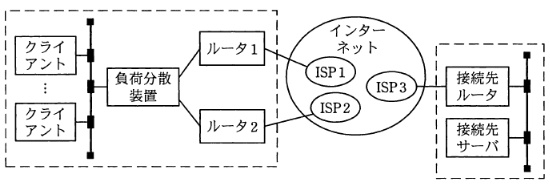

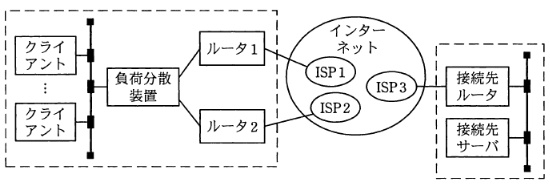

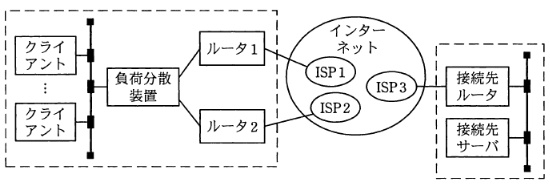

- 図のようなルータ1とルータ2及び負荷分散装置を使ったマルチホーミングが可能な構成において、クライアントから接続先サーバ宛のパケットに対する負荷分散装置の処理

- 宛先IPアドレスはそのままで、宛先MACアドレスをルータ1又はルータ2のMACアドレスに置き換える

マルチリンク手順

- 複数の並行するデータリンクを一つの論理的なデータリンクとして扱うプロトコル

ワークグループネットワーク

- バックボーン(基幹ネットワーク)配下に構成されるネットワーク

- 中央にサーバを持たずに各マシンがそれぞれ自分の所属するワークグループ名・コンピュータ名を申告し、同じワークグループからのアクセスを許可する

- アカウントの管理も各マシンで行う

パケット交換方式

- 情報をいくつかのユニットに分割し、各ユニットのヘッダ部に送信順序や転送先アドレスなどの制御情報を付加して送信する方式

- 誤り制御は網で行う

- パケットサイズ:可変長

- 交換制御パラメタ:LCGN/LCN

広帯域通信

- 10GbE

- 10ギガビットイーサネット

- 非常に高速な伝送技術でコリジョンの検出が困難なため、スイッチの使用が義務付けられ、CSMA/CDは使わない

- IEEE 802.3an

- UTPなどのメタルケーブルを使って10Gbpsを実現する規格

- 10GBASE-Tと表記する

- 最大伝送距離は100メートル

- ケーブルはカテゴリ6Aを使う

- IEEE 802.3ae

- 光ファイバケーブルを使う規格

- LAN用とWAN用にわかれ、使用周波数で細分化される

- WAN向け(10GBASE-Wシリーズ)

- 10GBASE-EW(超長波長:シングルモード)

- 10GBASE-LW(長波長:シングルモード)

- 10GBASE-SW(短波長:マルチモード)

- LAN向け(10GBASE-Rシリーズ)

- 10GBASE-ER(超長波長:シングルモード)

- 10GBASE-LR(長波長:シングルモード)

- 10GBASE-SR(短波長:マルチモード)

負荷分散装置(ロードバランサ)

- トランスポート層以上の層の接続機器で、各機器への通信が平準化するように振り分ける負荷分散を行う

- Webシステムの負荷分散技術の一つ

- 負荷分散にはスイッチが使われる

- ロードバランサの基本機能

- クライアントからの要求が特定のサーバに集中しないように、複数のサーバに振り分ける

- ヘルスチェックに失敗しているサーバをロードバランサは選択しない

- Webシステムにおいて、ロードバランサ(負荷分散装置)が定期的に行なっているアプリケーションレベルの稼働監視

- Webサーバの特定のURLにアクセスし、その結果に含まれる文字列が想定値と一致するかどうかを確認する

- ロードバランサを使用した負荷分散クラスタ構成の特徴

- 稼働している複数のサーバ間で処理の整合性を取らなければならないので、データベースを共有する必要がある

- 障害が発生すると稼働中の他のサーバに処理を分散させるので、稼働中のサーバの負荷が高くなり、スループットが低下する

- 処理を均等にサーバに分散できるので、サーバマシンが有効に活用でき、将来の処理量の増大に対して拡張性が確保できる

ビッシング(Vishing;ボイスフィッシング)

- ソーシャルエンジニアリングの一種

- フィッシング詐欺の一種で電話等の音声案内を通じて詐欺被害者を誘導しようとする手口

- 連絡先として偽の電話番号を案内して電話をかけさせ、音声応答システム(IVR)

- 電話を通じて行われるフィッシング攻撃

NOR型フラッシュメモリ(Nor Flash)

- フラッシュメモリの一種

- NAND型フラッシュメモリとは異なり、データの読み出しにおいて、RAMと同様にアドレス指定によるアクセスができ、コードをRAMにコピーすることなく直接実行することが可能

- データの書き込みについては、一度ブロック単位で消去した後、書き込む

- マイコンなどのファームウェアの格納などに使われている

3C分析

- Customer(市場・顧客)、Competitor(競合)、Company(自社)の頭文字を取ったもので、マーケティング戦略の策定で使用されるフレームワーク

- 進め方の手順は「市場・顧客 → 競合 → 自社」が一般的